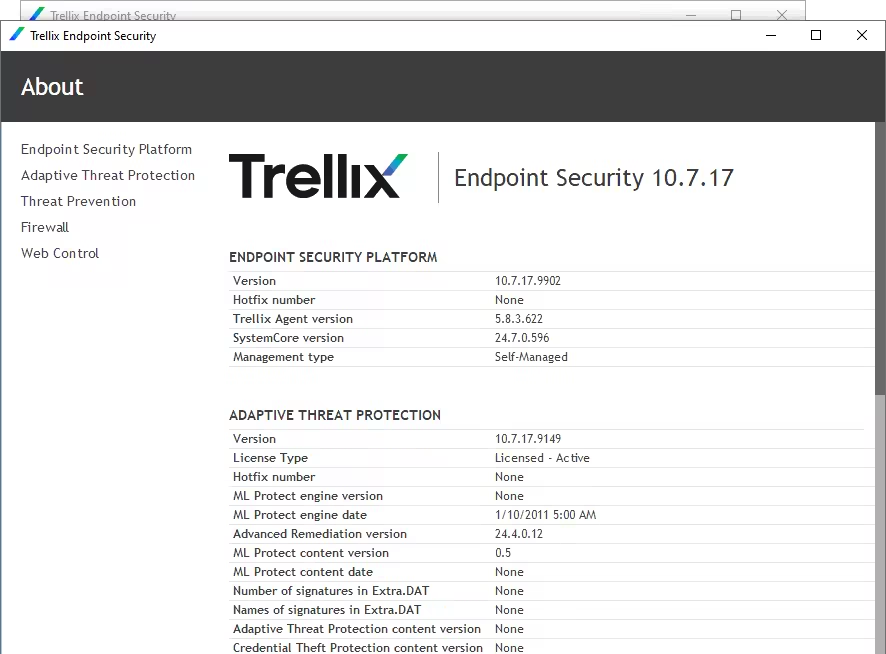

برنامج Trellix Endpoint Security | لحماية جهازك بشكل شامل

Trellix Endpoint Security هو حل قوي لأمن نقاط النهاية يمكن أن يساعد المؤسسات في حماية أجهزتها وبياناتها من التهديدات السيبرانية المتطورة.

مميزات برنامج Trellix Endpoint Security

يتميز برنامج Trellix Endpoint Security بمجموعة واسعة من الميزات التي تجعله حلاً قويًا لحماية نقاط النهاية من التهديدات السيبرانية. إليك بعض الميزات الرئيسية:

الحماية من البرامج الضارة:

- الكشف عن البرامج الضارة وإزالتها: يكتشف البرنامج ويزيل مجموعة متنوعة من البرامج الضارة، بما في ذلك الفيروسات وبرامج الفدية وبرامج التجسس.

- تحليل السلوك: يستخدم تقنيات الذكاء الاصطناعي والتعلم الآلي لتحليل سلوك التطبيقات والملفات، مما يساعد في اكتشاف التهديدات غير المعروفة.

- الحماية في الوقت الفعلي: يوفر حماية مستمرة ضد التهديدات النشطة، مما يمنع البرامج الضارة من إصابة نقاط النهاية.

الحماية من التهديدات المتقدمة:

- الكشف عن التهديدات الصفرية: يوفر حماية استباقية ضد التهديدات غير المعروفة التي لم يتم اكتشافها بعد من قبل برامج مكافحة الفيروسات التقليدية.

- الكشف والاستجابة لنقاط النهاية (EDR): يوفر رؤية متعمقة لنشاط نقاط النهاية، مما يسهل اكتشاف التهديدات المتقدمة والاستجابة لها.

- تحليل التهديدات: يستخدم تقنيات متقدمة لتحليل التهديدات وتحديد مصادرها وتأثيرها.

ميزات الأمان الأخرى:

- جدار الحماية: يراقب حركة مرور الشبكة ويحظر الاتصالات الضارة، مما يساعد في منع الوصول غير المصرح به إلى نقاط النهاية.

- الحماية من فقدان البيانات (DLP): يساعد في منع تسرب البيانات الحساسة من خلال مراقبة حركة البيانات وفرض سياسات لمنع نقل البيانات غير المصرح به.

- التحكم في التطبيقات: يسمح للمسؤولين بالتحكم في التطبيقات التي يمكن تشغيلها على نقاط النهاية، مما يساعد في منع تشغيل التطبيقات الضارة.

ميزات الإدارة:

- الإدارة المركزية: يتيح إدارة جميع نقاط النهاية من خلال لوحة تحكم واحدة، مما يبسط عملية نشر سياسات الأمان وتحديثها.

- التقارير والتحليلات: يوفر تقارير وتحليلات مفصلة حول حالة الأمان، مما يساعد المسؤولين على تحديد التهديدات والاستجابة لها بسرعة.

- التكامل: يتكامل مع حلول الأمان الأخرى، مما يوفر رؤية شاملة للأمان.

مزايا إضافية:

- الأداء: البرنامج يعمل بكفاءة عالية دون التأثير على أداء الجهاز.

- التحديثات التلقائية: يحافظ البرنامج على تحديث قاعدة بياناته باستمرار لمواكبة أحدث التهديدات السيبرانية.

بشكل عام، Trellix Endpoint Security هو حل شامل لأمن نقاط النهاية يوفر حماية متقدمة ضد مجموعة واسعة من التهديدات السيبرانية، بالإضافة إلى ميزات إدارة قوية.

استخدامات برنامج Trellix Endpoint Security

يُستخدم برنامج Trellix Endpoint Security في مجموعة واسعة من السيناريوهات لحماية نقاط النهاية من التهديدات السيبرانية. إليك بعض الاستخدامات التفصيلية:

1. حماية الأجهزة المكتبية والمحمولة:

- مكافحة البرامج الضارة:

- يُستخدم Trellix Endpoint Security لفحص الملفات والتطبيقات بحثًا عن البرامج الضارة، مثل الفيروسات وبرامج الفدية وبرامج التجسس، وإزالتها.

- يوفر حماية في الوقت الفعلي لمنع البرامج الضارة من إصابة الأجهزة.

- جدار الحماية:

- يراقب حركة مرور الشبكة ويحظر الاتصالات الضارة، مما يحمي الأجهزة من محاولات الاختراق.

- يساعد في منع الوصول غير المصرح به إلى الشبكة.

- التحكم في التطبيقات:

- يسمح للمسؤولين بتحديد التطبيقات التي يمكن تشغيلها على الأجهزة، مما يقلل من خطر تشغيل التطبيقات الضارة.

- الحماية من فقدان البيانات (DLP):

- يمنع تسرب البيانات الحساسة من خلال مراقبة حركة البيانات وتقييد نقل البيانات غير المصرح به.

2. حماية الخوادم:

- حماية الخوادم من الهجمات:

- يحمي الخوادم من الهجمات السيبرانية، مثل هجمات رفض الخدمة (DoS) وهجمات البرامج الضارة.

- يضمن استمرارية عمل الخوادم وحماية البيانات الحساسة المخزنة عليها.

- مراقبة أداء الخوادم:

- يراقب أداء الخوادم ويكتشف أي أنشطة مشبوهة قد تشير إلى وجود تهديد.

- يساعد في تحديد المشكلات الأمنية وحلها بسرعة.

3. حماية الأجهزة المحمولة:

- حماية الأجهزة المحمولة من البرامج الضارة:

- يفحص التطبيقات والملفات بحثًا عن البرامج الضارة ويحمي الأجهزة من التهديدات.

- يساعد في حماية البيانات الحساسة المخزنة على الأجهزة المحمولة.

- إدارة الأجهزة المحمولة (MDM):

- يسمح للمسؤولين بإدارة الأجهزة المحمولة عن بُعد، وتطبيق سياسات الأمان، ومسح البيانات في حالة فقدان الجهاز أو سرقته.

4. الكشف والاستجابة لنقاط النهاية (EDR):

- الكشف عن التهديدات المتقدمة:

- يوفر رؤية متعمقة لنشاط نقاط النهاية، مما يساعد في اكتشاف التهديدات المتقدمة والهجمات المستهدفة.

- يستخدم تقنيات تحليل السلوك للكشف عن الأنشطة المشبوهة.

- الاستجابة للحوادث:

- يساعد في التحقيق في الحوادث الأمنية والاستجابة لها بسرعة.

- يوفر أدوات لتحليل التهديدات وتحديد مصادرها وتأثيرها.

5. إدارة مركزية:

- إدارة سياسات الأمان:

- يسمح للمسؤولين بإدارة سياسات الأمان وتطبيقها على جميع نقاط النهاية من خلال لوحة تحكم واحدة.

- يبسط عملية إدارة الأمان ويضمن تطبيق سياسات موحدة.

- إعداد التقارير والتحليلات:

- يوفر تقارير وتحليلات مفصلة حول حالة الأمان، مما يساعد المسؤولين على تحديد التهديدات والاستجابة لها.

- يقوم بتحديث البرنامج تلقائياً لضمان مواكبة أحدث التهديدات.

بشكل عام، يُستخدم Trellix Endpoint Security لحماية مجموعة واسعة من نقاط النهاية من التهديدات السيبرانية، وتوفير إدارة مركزية للأمان، وتحسين الوضع الأمني العام للمؤسسات.

انتهى الموضوع

تابع أحدث و أفضل البرامج من قسم البرامج من هنا

كما يمكنك متابعتنا على صفحة فارس الاسطوانات على الفيسبوك

ويمكنك الإنضمام لجروب فارس الإسطوانات على الفيسبوك .

مع تحيات موقع فارس الاسطوانات