الفرق بين فيروسات الفدية والهجوم السيبراني

في عالم التهديدات الإلكترونية المتطور، غالباً ما يتم استخدام مصطلحات فيروسات الفدية والهجوم السيبراني بشكل متبادل، مما يخلق ارتباكاً حول طبيعة كل منهما. في حين أن كلاهما يهدف إلى إلحاق الضرر بالنظم الإلكترونية، إلا أنهما يختلفان اختلافًا جوهريًا في الأساليب والأهداف.

في العصر الرقمي الذي نعيش فيه، أصبحت الهجمات السيبرانية من أخطر التهديدات التي تواجه الأفراد والمؤسسات على حد سواء. تبرز فيروسات الفدية والهجمات السيبرانية كاثنين من أكثر الأساليب شيوعًا وانتشارًا بين المهاجمين الإلكترونيين. فيروسات الفدية تُعد واحدة من أكثر أشكال البرامج الضارة تعقيدًا، حيث تقوم بتشفير بيانات الضحية وتطلب فدية مالية مقابل فك التشفير واستعادة الوصول إلى المعلومات. من ناحية أخرى، تشمل الهجمات السيبرانية مجموعة واسعة من الأنشطة الخبيثة التي تستهدف استغلال الأنظمة والشبكات لأغراض مختلفة، مثل السرقة والتجسس والتخريب.

هذا المقال يهدف إلى توضيح الفروق الأساسية بين فيروسات الفدية والهجمات السيبرانية، مع تسليط الضوء على كيفية عمل كل منها، وأساليب الوقاية المتاحة، وأهمية الوعي السيبراني في مواجهة هذه التهديدات. بفهم هذه الفروقات، يمكننا تحسين استراتيجيات الأمان السيبراني وحماية بياناتنا وأنظمتنا من الهجمات المتزايدة والمتطورة باستمرار.

ما هي فيروسات الفدية؟

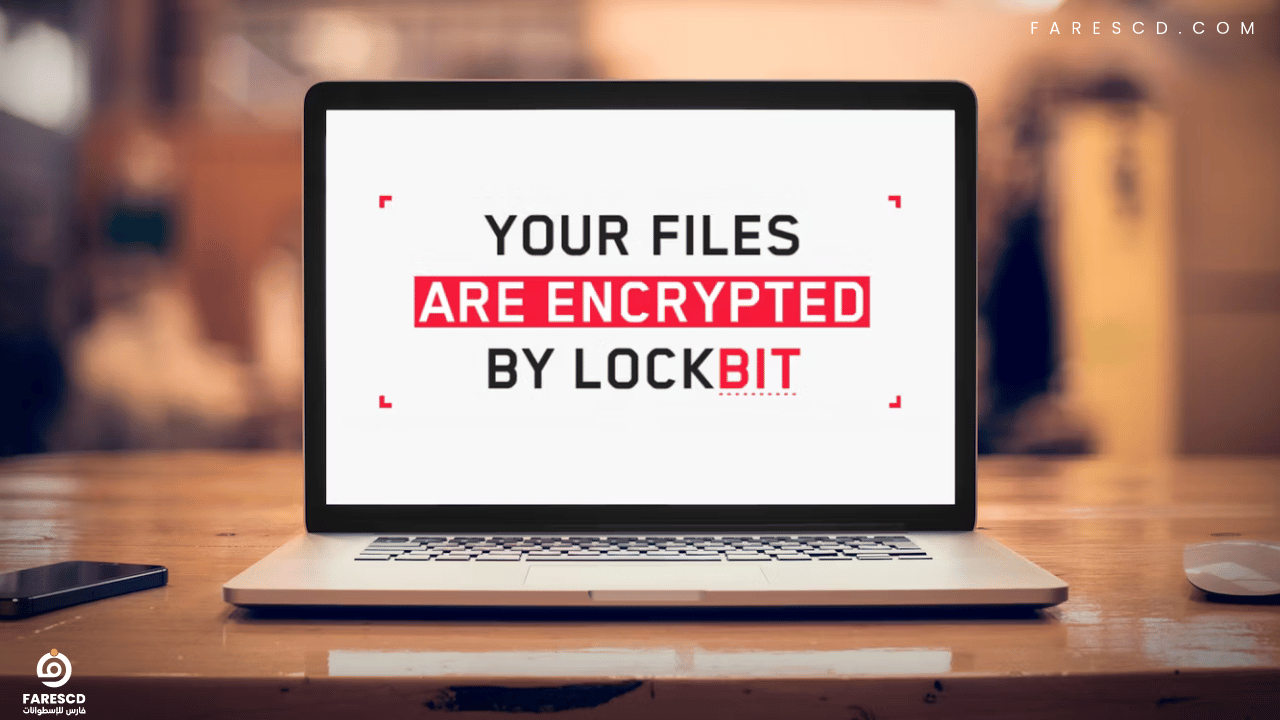

فيروسات الفدية هي نوع معين من البرمجيات الخبيثة (malware) التي تقوم بقفل أجهزة أو بيانات الضحايا حتى يتم دفع فدية. تتضمن العملية قيام المهاجم بتشفير معلومات الضحية، مما يجعلها غير قابلة للقراءة بدون مفتاح فك التشفير الصحيح، والذي يكون عادةً عبارة عن كلمة مرور. قد يبدو مثال على ملاحظة فدية هكذا: “2024Crowdstrike: تم تشفير ملفاتك. لاستعادة الوصول، يجب دفع الفدية.”

غالبًا ما تستهدف فيروسات الفدية الشركات، حيث يمكن أن يؤدي عدم القدرة على الوصول إلى البيانات الهامة إلى تعطيلات كبيرة في الأعمال، وفقدان العملاء، والإضرار بسمعة العلامة التجارية. تحتفظ الشركات عادةً بكمية هائلة من المعلومات، أكثر بكثير مما يحتفظ به الفرد العادي. وهذا يجعلها أهدافًا مربحة لهجمات الفدية. المؤسسات الطبية، على سبيل المثال، تكون عرضة بشكل خاص بسبب حجم البيانات الخاصة الكبير الذي تحتفظ به، بما في ذلك المعلومات الشخصية الحساسة (PII).

ومع ذلك، من المهم ملاحظة أن لا أحد في مأمن تمامًا من فيروسات الفدية. يمكن أن تصيب هذه البرمجيات الخبيثة الأفراد أيضًا، مما يقفلهم خارج أجهزتهم وبياناتهم الشخصية، ويطلب منهم دفع فدية للحصول على مفتاح فك التشفير.

تحديد الخصائص الرئيسية لفيروسات الفدية:

تشفير البيانات: يعمل الفيروس على تشفير الملفات على نظام الكمبيوتر المصاب، مما يجعلها غير قابلة للوصول أو الاستخدام دون المفتاح السري الذي يتمتع به المهاجم.

طلب الفدية: بمجرد تشفير الملفات، يعرض الفيروس رسالة تطالب المستخدم بدفع مبلغ مالي للحصول على المفتاح السري الضروري لفك تشفير البيانات.

طرق الانتشار: يمكن أن تنتقل فيروسات الفدية عبر البريد الإلكتروني المزيف، المواقع الضارة، ملفات التنزيل غير الآمنة، أو ثغرات الأمان في البرمجيات.

تأثيرات الفدية: يمكن أن تتسبب فيروسات الفدية في خسائر كبيرة للأفراد والمؤسسات، سواء كان ذلك بسبب فقدان البيانات أو تعطيل أنظمة الكمبيوتر الحيوية، مما قد يؤدي إلى توقف العمليات الأساسية.

تواجه فيروسات الفدية التطورات المستمرة في التكنولوجيا، مما يجعلها تهديدًا دائمًا يتطلب التزامًا بإجراءات الأمان الصارمة والوقائية للوقاية والاستجابة الفعالة.

ما هو الهجوم السيبراني

من ناحية أخرى، تشمل الهجمات السيبرانية مجموعة واسعة من الأنشطة الخبيثة التي تستهدف الأنظمة والشبكات والبيانات. يمكن أن تتضمن هذه الهجمات، على سبيل المثال لا الحصر، التصيد الاحتيالي (phishing)، وهجمات حجب الخدمة الموزعة (DDoS)، وتسريبات البيانات، والبرمجيات الخبيثة (بما في ذلك فيروسات الفدية). تهدف الهجمات السيبرانية إلى استغلال الثغرات لأغراض متنوعة مثل سرقة المعلومات الحساسة، والتجسس، وتعطيل الخدمات، والحصول على الوصول غير المصرح به إلى الأنظمة.

الابتزاز السيبراني هو عملية احتجاز بيانات حساسة مقابل فدية. يبدو هذا مشابهًا لفيروسات الفدية لأن فيروسات الفدية غالبًا ما تكون جزءًا من الابتزاز السيبراني. ومع ذلك، يمكن أن يتم الابتزاز السيبراني بطرق أخرى لا تتضمن تشفير الشبكة بأكملها. يمكن لأي شخص لديه معلومات أو صور خاصة لا يرغب في نشرها أن يكون ضحية للابتزاز السيبراني.

أمثلة على الابتزاز السيبراني:

الابتزاز العاطفي: يشمل هذا النوع من الابتزاز احتجاز صور أو رسائل أو مقاطع فيديو خاصة، واستخدامها كورقة ضغط للحصول على ما يريده المبتز. على سبيل المثال، يعتبر الابتزاز الجنسي (sextortion) مثالًا واضحًا على هذا النوع من الابتزاز، حيث يحتفظ المبتز بصور أو فيديوهات ذات طابع جنسي ويهدد بنشرها ما لم تُلبَّ مطالبه.

المكالمات الاحتيالية: يمكن أن يتم الابتزاز من خلال مكالمات هاتفية تهديدية، حيث يتظاهر المتصل بأنه يمتلك معلومات حساسة ويهدد بنشرها إذا لم يتم تلبية مطالبه.

اختراق الشبكات: حيث يقوم المهاجم بالوصول غير المصرح به إلى نظام أو شبكة عبر استغلال ثغرات أمنية.

البرمجيات الخبيثة: مثل الفيروسات، وأحصنة طروادة، وبرامج التجسس، وبرامج الفدية، التي تستهدف الأنظمة والبيانات لأغراض ضارة.

الاحتيال الإلكتروني: مثل الاحتيال بالبريد الإلكتروني والتصيد الاحتيالي، الذي يهدف إلى خداع الأفراد للحصول على معلومات شخصية أو مالية.

الهجمات التوجيهية (DDoS): حيث يتم تعطيل خدمة موقع أو خادم عبر تكديس كم هائل من الطلبات، مما يجعله غير قادر على التعامل مع الطلبات الشرعية.

التجسس والتنصت: حيث يتم سرقة معلومات حساسة أو التجسس على الأنشطة الإلكترونية.

الفرق بين فيروسات الفدية والابتزاز السيبراني:

آلية العمل:

-

- فيروسات الفدية: تعتمد على تشفير البيانات والمطالبة بفدية مقابل فك التشفير.

- الابتزاز السيبراني: يمكن أن يشمل تهديدات مختلفة دون الحاجة إلى تشفير البيانات، مثل التهديد بنشر معلومات أو صور حساسة.

الهدف:

-

- فيروسات الفدية: تستهدف البيانات الرقمية بشكل رئيسي وتمنع الوصول إليها.

- الابتزاز السيبراني: يمكن أن يستهدف أي نوع من المعلومات الحساسة التي يمكن أن يستخدمها المبتز كورقة ضغط.

الضحية:

-

- فيروسات الفدية: غالبًا ما تستهدف الشركات والمؤسسات، ولكن يمكن أن تؤثر أيضًا على الأفراد.

- الابتزاز السيبراني: يمكن أن يستهدف أي فرد أو كيان لديه معلومات أو صور خاصة لا يريد نشرها.

كيف يمكن للبرامج الضارة أن تؤدي إلى الابتزاز الإلكتروني؟

نعم، الابتزاز الإلكتروني وبرامج الفدية مرتبطان بشكل وثيق، ويمكن أن يؤدي أحدهما إلى الآخر في دائرة مفرغة. إليك كيف يتقاطعان ويتصاعدان:

1.برامج الفدية التي تؤدي إلى الابتزاز الإلكتروني:

-

- الإصابة الأولية: يتعرض المستخدم أو المنظمة للإصابة ببرنامج الفدية، الذي يقوم بتشفير ملفاتهم ويطلب فدية للحصول على مفتاح فك التشفير.

- المطالب الإضافية: حتى بعد دفع الفدية، قد يطالب المهاجمون بالمزيد، مهددين بنشر أو بيع البيانات المسروقة (ممارسة تُعرف بالابتزاز المزدوج).

- الاستغلال الإضافي: قد يستغل المهاجمون الخوف من تسريب المعلومات الحساسة، مما يدفع الضحايا للامتثال لمزيد من المطالب التي قد تتراوح بين دفع المزيد من المال أو القيام بأعمال تزيد من اختراق الأمان، مثل تثبيت المزيد من البرمجيات الضارة أو نشر رسائل التصيد.

2.الابتزاز الإلكتروني الذي يؤدي إلى برامج الفدية:

-

- الابتزاز الأولي: قد يبدأ المهاجمون بالابتزاز الإلكتروني من خلال التهديد بنشر معلومات حساسة ما لم تُلبى مطالبهم. قد لا تشمل هذه المطالب في البداية برامج الفدية ولكنها قد تكون موجهة نحو جمع المزيد من المعلومات أو إجبار الضحية على اتخاذ إجراءات معينة.

- التصعيد إلى برامج الفدية: إذا كانت تكتيكات الابتزاز الأولية ناجحة أو إذا رأى المهاجمون نقطة ضعف، فقد يصعدون إلى نشر برنامج الفدية كطبقة إضافية من الابتزاز. قد يحدث هذا إذا امتثل الضحية للمطالب الأولية ثم تعرض بعد ذلك لبرنامج الفدية حيث يسعى المهاجمون لتعظيم مكاسبهم.

- استمرار الدائرة: يمكن أن تستمر الدائرة مع إجبار الضحية على مزيد من الامتثال حيث يزيد المهاجمون مطالبهم، مستغلين كل من تهديد نشر البيانات وتشفير الملفات الحيوية.

نقاط رئيسية لفهمها:

- برامج الفدية المزدوجة: تتضمن هذه الحالة قيام المهاجمين بتشفير ملفات الضحية وتهديدهم بنشر البيانات المسروقة ما لم تُدفع الفدية.

- الهجمات متعددة الأوجه: يستخدم المهاجمون غالبًا مجموعة من التكتيكات لزيادة نفوذهم وزيادة احتمالية امتثال الضحايا.

- الابتزاز غير المالي: يمكن أن يشمل الابتزاز الإلكتروني مطالب تتجاوز المال، مثل القيام بأعمال أخرى تزيد من التعرض للهجمات، مما يمكن أن يؤدي إلى هجمات أكثر شدة.

التدابير الوقائية:

- النسخ الاحتياطية المنتظمة: ضمان إجراء نسخ احتياطية منتظمة وتخزينها بشكل آمن لتقليل تأثير برامج الفدية.

- بروتوكولات الأمان القوية: تنفيذ إجراءات أمان قوية، بما في ذلك الجدران النارية، وبرامج مكافحة الفيروسات، والتحديثات المنتظمة.

- تدريب الموظفين: تثقيف الموظفين حول تصيد الاحتيال وتكتيكات الهندسة الاجتماعية لتقليل خطر الاختراق الأولي.

- خطط الاستجابة للحوادث: تطوير وصيانة خطة استجابة شاملة للحوادث لمعالجة تأثير الهجوم السيبراني والتخفيف من حدته بسرعة.

من خلال فهم التفاعل بين برامج الفدية والابتزاز الإلكتروني، يمكن للمنظمات والأفراد الاستعداد بشكل أفضل والاستجابة لهذه التهديدات، مما يقلل من الأضرار والتعطيل المحتمل.

البرامج الضارة مقابل الابتزاز الإلكتروني: الاختلافات والتشابه

البرامج الضارة والابتزاز الإلكتروني هما جزء من التهديدات السيبرانية التي يواجهها المستخدمون والمؤسسات على الإنترنت، لكن لديهما اختلافات وتشابهات مهمة. إلينا التفصيل:

الاختلافات:

الطبيعة والهدف:

-

- البرامج الضارة: تشير إلى برامج حاسوبية خبيثة تصمم لإلحاق الضرر بالأنظمة أو لسرقة البيانات أو للتجسس دون علم المستخدمين. تشمل البرامج الضارة الفيروسات، وبرامج التجسس، وبرامج الفدية، وغيرها.

- الابتزاز الإلكتروني: يركز على استخدام التهديدات والابتزاز للحصول على مكاسب مالية أو للسيطرة على الضحايا من خلال تهديدهم بالكشف عن معلومات حساسة أو القيام بأفعال مضرة. يمكن أن يكون ذلك عبر رسائل بريد إلكتروني مزيفة، أو استغلال ثغرات أمنية، أو التهديد بنشر معلومات خاصة.

الطريقة والأسلوب:

-

- البرامج الضارة: يتم اختراق الأنظمة أو الأجهزة وتنفيذ البرمجيات الخبيثة دون علم المستخدم. يتمثل الهدف في تسبب أضرار تقنية مباشرة مثل تعطيل الأنظمة أو سرقة البيانات.

- الابتزاز الإلكتروني: يشمل التهديدات المباشرة للضحية بعدما يكون المهاجم قد حصل على وصول غير مصرح به إلى معلومات حساسة أو عن طريق اختراق الحسابات الشخصية.

التشابهات:

استخدام التكنولوجيا: كلاهما يستخدم التكنولوجيا والبرمجيات الخبيثة لتنفيذ أهدافهم، سواء كان ذلك عبر برامج متطورة للحواسيب أو استخدام الشبكة الإنترنت لنشر التهديدات.

تأثيرات سلبية على الضحايا: يتسبب كل من البرامج الضارة والابتزاز الإلكتروني في أضرار جسيمة للضحايا، سواء كان ذلك من خلال فقدان البيانات، أو التعرض للابتزاز المالي، أو الإضرار بالسمعة الشخصية أو العملية.

الحاجة إلى الوقاية والتوعية: يتطلب كلا النوعين من التهديدات مستوى عاليًا من الوقاية والتوعية للمستخدمين، بما في ذلك استخدام برامج مكافحة الفيروسات، وتحديث البرامج بانتظام، وتجنب فتح المرفقات أو الروابط المشبوهة.

باختصار، البرامج الضارة والابتزاز الإلكتروني هما تهديدات خطيرة تستهدف الأنظمة والأفراد على الإنترنت، وعلى الرغم من اختلافهما في الهدف والطريقة، فإنهما يتطلبان استجابة فعالة ومتكاملة للحماية والتعامل مع الهجمات عند وقوعها.

هل كل البرامج الضارة تؤدي إلى ابتزاز إلكتروني؟

الفارق الدقيق بين البرامج الضارة والابتزاز الإلكتروني:

تعريف الاستغلال: يشمل الاستغلال عمومًا إجبار شخص على تسليم أموال أو ممتلكات أخرى من خلال التهديدات أو الترهيب. في سياق الاستغلال الرقمي، يمتد هذا لاستخدام وسائل رقمية لإجبار الضحايا على تحقيق أغراض مماثلة.

برامج الفدية كاستغلال رقمي: برامج الفدية هي نوع من البرمجيات الخبيثة مصممة لمنع الوصول إلى نظام الكمبيوتر أو البيانات حتى يتم دفع مبلغ مالي (الفدية). يتوافق هذا بشكل مباشر مع تعريف الاستغلال، حيث يجبر الضحايا على دفع مبلغ مالي لاستعادة وصولهم إلى بياناتهم أو أنظمتهم الخاصة.

أشكال الابتزاز: لقد أشرت بشكل صحيح إلى أن برامج الفدية عادة ما تشمل طلبا للدفع (غالبًا في عملة رقمية)، لكنها قد تشمل أيضًا أشكالًا أخرى من التهديد أو الطلب. على سبيل المثال، التهديدات بالكشف عن معلومات حساسة ما لم يتم تلبية المطالب يمكن أن تعتبر أيضًا شكلًا للاستغلال الرقمي.

الاستغلال للضحايا: يعتمد الاستغلال الرقمي على استغلال وضعية الضحية أو بياناتهم لإجبارهم على الامتثال لمطالب الهاكر. يمكن أن تشمل هذه التهديدات فقدان البيانات، أو اضطراب العمل، أو تلف السمعة إذا لم يتم الامتثال للمطالب.

الفيروسات (Viruses): تستهدف الفيروسات إلحاق الضرر بأنظمة الكمبيوتر عبر تدمير الملفات أو تعطيل الأنظمة دون أي علاقة بالابتزاز.

برامج التجسس (Spyware): تستخدم لجمع المعلومات الشخصية أو الحساسة عن المستخدمين دون علمهم، وليست بالضرورة أن تؤدي إلى ابتزاز.

أحصنة طروادة (Trojans): تظهر كبرامج مفيدة أو لعبة، ولكن في الحقيقة تقوم بتنفيذ وظائف خبيثة مثل السرقة أو التجسس أو تعطيل النظام.

برامج الفدية (Ransomware): هذا النوع من البرامج الضارة يهدف إلى احتجاز البيانات أو الأنظمة حتى يتم دفع فدية، وهو نوع من الابتزاز الإلكتروني.

برامج التعقب (Tracking Software): تستخدم لمراقبة نشاطات المستخدمين عبر الإنترنت أو جمع بياناتهم، وقد تستخدم هذه البيانات لأغراض مختلفة غير الابتزاز.

الخاتمة

في الختام، يمكننا التأكيد على الفروقات الرئيسية بين فيروسات الفدية والهجوم السيبراني. فيروسات الفدية تستهدف بشكل أساسي حجز الوصول إلى البيانات أو الأنظمة حتى يتم دفع فدية، مما يعتبر شكلاً من أشكال الاستغلال الرقمي. بالمقابل، يمكن أن يشمل الهجوم السيبراني نطاقًا أوسع، حيث يمكن أن يتضمن الاختراقات المتكررة لأنظمة الكمبيوتر، سواءً كان الهدف سرقة البيانات، التخريب، أو التجسس دون طلب فدية محدد. بما أن الهجوم السيبراني يمكن أن يكون أكثر تعقيدًا وأكثر تنوعًا في أهدافه، فإنه قد يتطلب استجابات تختلف عن استجابة فيروسات الفدية التي غالبًا ما تكون استجابتها تركز على إعادة الوصول إلى البيانات المشفرة.

مع تحيات موقع فارس الاسطوانات.

يمكنكم متابعتنا على صفحة فارس الاسطوانات على الفيسبوك.